CTF笔记

[学习笔记]攻防世界—toddler_regs

2025-03-10

•1 分钟•12 字下载附件

打开文件

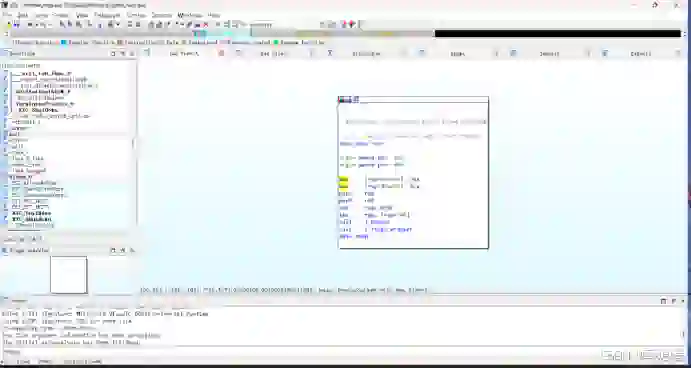

暂时没什么有用的信息,我们直接用IDA打开

使用shift+F12找字符串,发现疑似flag的一部分

打开发现flag字符串

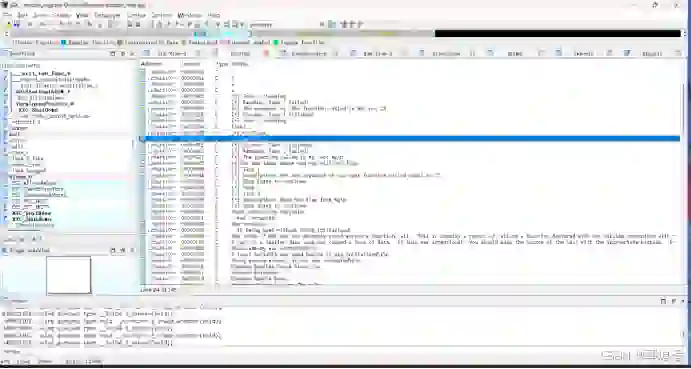

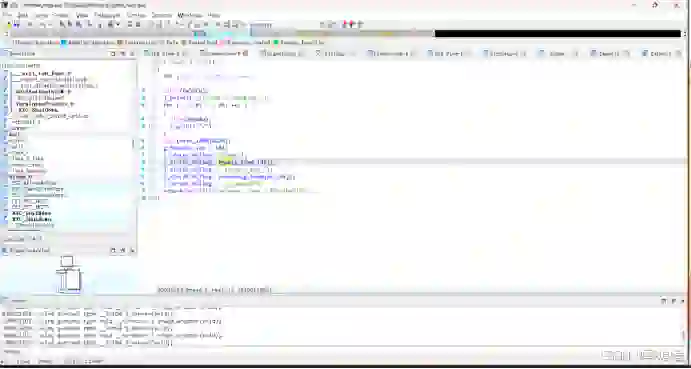

使用F5反编译,得到伪代码

strcat是用来连接字符串的,我们需要知道连接的team和teamjnu数组所连接的字符串,看代码可以知道teamjnu的索引是184,再找一找team的索引

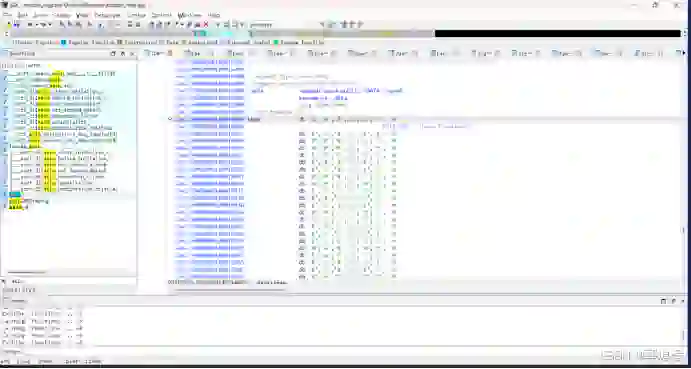

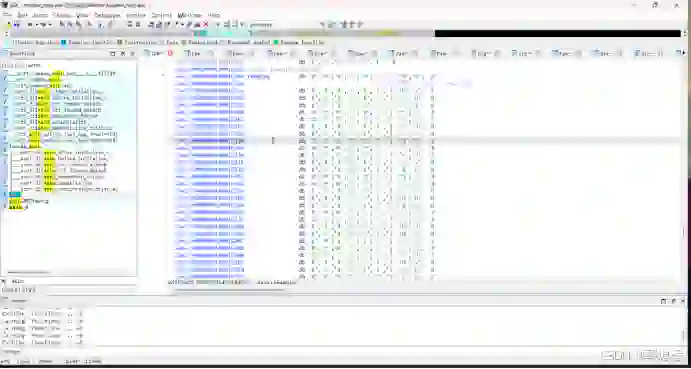

team的索引是23,现在找到了两个数组的索引,我们可以到数组里面找索引位置的字符

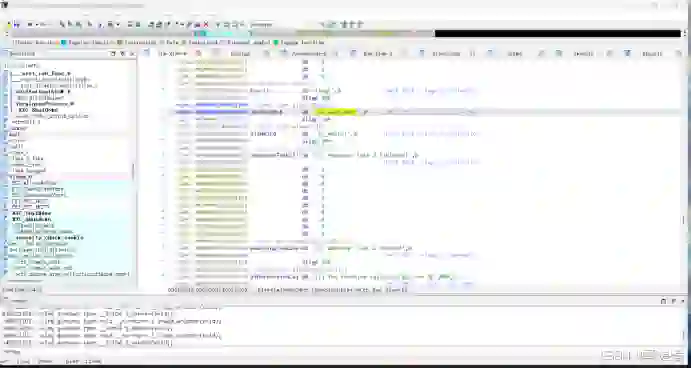

我最后是把他们复制到记事本里面,然后找的行数(别忘了索引是从0开始的),最后找到了索引位置

team拼接的是Xp0int

teamjnu拼接的是Xp0intJNU

所以flag就是:flag{Xp0int_1s_n1c3_but_Xp0intJNU_is_we1rd}