![[CTF] 基金会的秘密](/posts/36-ctf-%E5%9F%BA%E9%87%91%E4%BC%9A%E7%9A%84%E7%A7%98%E5%AF%86/images/36_13_hu_b74813a3c395d2bd.png)

CTF笔记

[CTF] 基金会的秘密

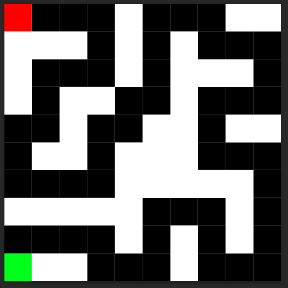

三个房间,我们挨个进去看看 我们看前面两个房间的提示,一个是名,即用户名,一个是咒,即密码,所以我们只需要解开密文即可,第一个房间我们找一个乱码解密,而第二个房间很明显是一个盲文

#CTF

#Web

![[CTF] 基金会的秘密](/posts/36-ctf-%E5%9F%BA%E9%87%91%E4%BC%9A%E7%9A%84%E7%A7%98%E5%AF%86/images/36_13_hu_b74813a3c395d2bd.png)

三个房间,我们挨个进去看看 我们看前面两个房间的提示,一个是名,即用户名,一个是咒,即密码,所以我们只需要解开密文即可,第一个房间我们找一个乱码解密,而第二个房间很明显是一个盲文

![[CTF] 布莱切利庄园](/posts/35-ctf-%E5%B8%83%E8%8E%B1%E5%88%87%E5%88%A9%E5%BA%84%E5%9B%AD/images/0_hu_de29804e43803219.png)

密码学挑战题,分析多层加密算法并逆向破解获取flag

![[学习笔记]攻防世界—bad_python](/posts/01-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Cbad-python/images/01_2_hu_d94340ff8a9f09de.png)

使用uncompyle6反编译pyc文件,通过逆向TEA加密算法获取CTF flag

![[学习笔记]攻防世界—crypt](/posts/09-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Ccrypt/images/09_1_hu_b5d630f50802e80c.png)

通过IDA反编译分析base64和凯撒密码的双重加密,逆向获取flag

![[学习笔记]攻防世界-unfinish](/posts/15-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8C-unfinish/images/15_1_hu_c58b29c365e8a6e7.png)

分析未完成的程序逻辑,通过补全缺失部分获取正确的flag

![[工具]B站缓存工具箱 (By 郭逍遥)](/posts/29-%E5%B7%A5%E5%85%B7b%E7%AB%99%E7%BC%93%E5%AD%98%E5%B7%A5%E5%85%B7%E7%AE%B1-by-%E9%83%AD%E9%80%8D%E9%81%A5/images/29_1_hu_5cec19346f524202.png)

自制的哔哩哔哩视频缓存管理工具,支持缓存提取和格式转换 工具可以直接将原本缓存的视频读取,重载到指定目录,也支持.m4s文件...

LNJZCTF 2025比赛全题解,涵盖Web、Reverse、Crypto等多个方向

![[学习笔记]Python模拟PHP弱比较](/posts/22-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0python%E6%A8%A1%E6%8B%9Fphp%E5%BC%B1%E6%AF%94%E8%BE%83/images/22_1_hu_a4154fd45e00e4df.png)

用Python实现PHP弱类型比较的行为,理解类型转换漏洞原理 from flask import Flask, request

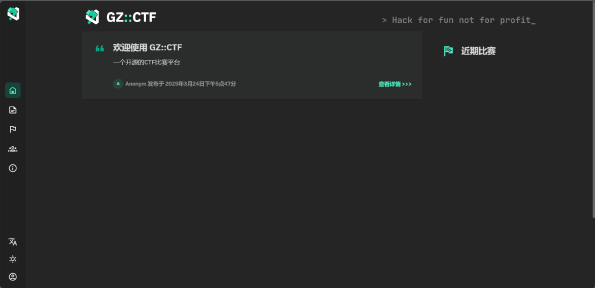

使用Docker部署GZCTF平台,配置环境并上传CTF题目的完整流程 <span style="color:#fe...

![[学习笔记]攻防世界-bug](/posts/18-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8C-bug/images/18_1_hu_6fb6a397fc2a8165.png)

利用程序的逻辑漏洞,通过调试和内存分析获取隐藏的flag

![[学习笔记]攻防世界—ez_curl](/posts/11-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Cez-curl/images/11_1_hu_31f68b15bdb2de25.png)

利用curl命令的SSRF漏洞,通过file协议读取服务器本地文件获取flag

![[学习笔记]攻防世界—reverse_re3](/posts/14-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Creverse-re3/images/14_1_hu_602b62284406f73c.png)

通过IDA分析字符串拼接逻辑,还原完整的flag字符串

![[学习笔记]攻防世界—easy_web](/posts/12-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Ceasy-web/images/12_1_hu_3b16b423bb7cb59c.png)

分析PHP弱类型比较漏洞,构造特殊payload绕过验证获取flag ,我们可以尝试 SSTI 模版注入

![[学习笔记]攻防世界—ereere](/posts/07-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Cereere/images/07_1_hu_ae22a7f2257beedf.png)

分析二进制文件,通过字符串拼接和异或运算获取flag

![[学习笔记]攻防世界—xxxorrr](/posts/04-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Cxxxorrr/images/04_1_hu_3f54a53cd78346b2.png)

逆向分析异或加密算法,编写解密脚本获取flag

![[学习笔记]攻防世界—toddler_regs](/posts/03-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Ctoddler-regs/images/03_1_hu_cd1bcb5251c2dfba.png)

通过IDA分析汇编代码,找到寄存器中存储的flag值

![[学习笔记]攻防世界—easyre-xctf](/posts/02-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Ceasyre-xctf/images/02_1_hu_19cc11ac841f4ef2.png)

使用UPX工具脱壳,在IDA中提取隐藏的flag字符串 var(--darkreader-text-aea8a0,