![[CTF] 基金会的秘密](/posts/36-ctf-%E5%9F%BA%E9%87%91%E4%BC%9A%E7%9A%84%E7%A7%98%E5%AF%86/images/36_13_hu_b74813a3c395d2bd.png)

CTF笔记

[CTF] 基金会的秘密

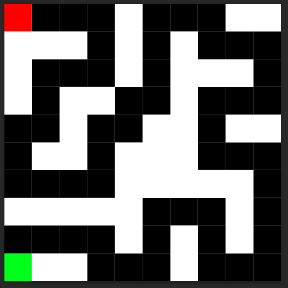

三个房间,我们挨个进去看看 我们看前面两个房间的提示,一个是名,即用户名,一个是咒,即密码,所以我们只需要解开密文即可,第一个房间我们找一个乱码解密,而第二个房间很明显是一个盲文

#CTF

#Web

![[CTF] 基金会的秘密](/posts/36-ctf-%E5%9F%BA%E9%87%91%E4%BC%9A%E7%9A%84%E7%A7%98%E5%AF%86/images/36_13_hu_b74813a3c395d2bd.png)

三个房间,我们挨个进去看看 我们看前面两个房间的提示,一个是名,即用户名,一个是咒,即密码,所以我们只需要解开密文即可,第一个房间我们找一个乱码解密,而第二个房间很明显是一个盲文

LNJZCTF 2025比赛全题解,涵盖Web、Reverse、Crypto等多个方向

![[学习笔记]攻防世界—ez_curl](/posts/11-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Cez-curl/images/11_1_hu_31f68b15bdb2de25.png)

利用curl命令的SSRF漏洞,通过file协议读取服务器本地文件获取flag

![[学习笔记]攻防世界—easy_web](/posts/12-%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8Ceasy-web/images/12_1_hu_3b16b423bb7cb59c.png)

分析PHP弱类型比较漏洞,构造特殊payload绕过验证获取flag ,我们可以尝试 SSTI 模版注入